هلا بالحبايب !

قبل فترة مريت على حاجة جديدة بالنسبة لي وهي الـ IPMI .

طيب وش الـ IPMI من الاساس ؟

الـIPMI اختصار لـ Intelligent Platform Management Interface وهي زي ماتقول واجهة على مستوى الهاردوير بحيث تسمح لمدراء الانظمة تفحص حالة الجهاز عن بعد , مجرد ان الجهاز موصول بمصدر كهرب ,يستطيع مدراء الانظمة انهم يتحكمون في هذا الجهاز. يعني تقدر تعرف حالة الجهاز , تقدر تشغل الجهاز , تسوي له ريستارت وكثير من الامور اللي ماتقدر تسويها الا اذا كنت قدام الجهاز .

طبعاً الستاندر هذا كثير من الشركات تدعمه مثل DELL,HP , بالنسبة لحالتي الخادم اللي كنت اعمل عليه هو Dell وعن طريق الـ iDRAC قدرت اعمل تفعيل الـ IPMI وتفعيل الشبكة له أيضاً فتختلف الطريقة من شركة الى شركة

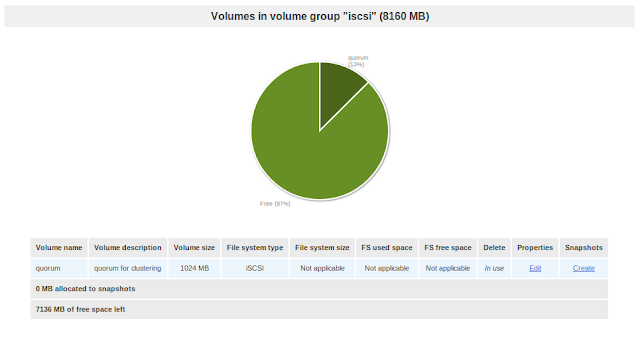

وهذي صورة من الاعدادت على خادم DELL

طيب الحين نجي على مستوى نظام التشغيل , بحالتي هنا استخدم LINUX RHEL 5.8

نقوم بتركيب الحزم المطلوبة عن طريق الامر هذا

yum install OpenIPMI OpenIPMI-tools

ثم نقوم بتشغيل خدمة الـ IPMI

service ipmi start

ثم نتأكد ان الخدمة هذي تبدء مع مرة يشتغل النظام

chkconfig ipmi on

طيب خلينا نستعرض بعض الاوامر للـ IPMI

هذا الامر لمعرفة حالة الجهاز

ipmitool chassis status

وراح يجيك مخرجات زي كذا

System Power : on

Power Overload : false

Power Interlock : inactive

Main Power Fault : false

Power Control Fault : false

Power Restore Policy : always-off

Last Power Event : command

Chassis Intrusion : inactive

Front-Panel Lockout : inactive

Drive Fault : false

Cooling/Fan Fault : false

Sleep Button Disable : not allowed

Diag Button Disable : not allowed

Reset Button Disable : not allowed

Power Button Disable : allowed

Sleep Button Disabled: false

Diag Button Disabled : false

Reset Button Disabled: false

Power Button Disabled: false

وهذا الامر مثلاً لاطفاء الخادم

ipmitool chassis power off

ويوجد الكثير الكثير من الاوامر , لمعرفة المزيد عن الاوامر هذي ادخل

ipmitool man

طيب للتحكم عن بعد تحتاج اعداد اسم مستخدم واعدادات الشبكة , هذا الامر لعرض المستخدمين

ipmitool user list 1

طبعا افتراضياً رقم المستخدم "الروت" هو 2 , فهذا الامر يقوم بوضع كلمة مرور للمستخدم الروت

ipmitool user set password 2 <new_password>

طيب نجي لاعدادات الشبكة , اولاً نقوم بعرض الاعدادت الحالية

ipmitool lan print 1

وعن طريق الاوامر التالية نقوم بإعداد الشبكة

ipmitool lan set 1 ipsrc [ static | dhcp ]

ipmitool lan set 1 ipaddr 192.168.1.101

ipmitool lan set 1 netmask 255.255.255.0

ipmitool lan set 1 defgw ipaddr 192.168.1.254

وبعد ماتنتهي من الاعداادات , المفترض انك تستطيع انك تتصل من جهاز آخر عن طريق الامر التالي

ipmitool -I lan -U root -H 192.168.1.101 chassis status

بإفتراض ان الخادم الي تبي تتصل فيه هو 192.168.1.101

هذا وصلى الله وبارك